Bezpečnostná spoločnosť ESET odhalila podrobnosti o nástupcovi kybernetickej skupiny BlackEnergy. Skupina GrayEnergy, ktorú takto pomenoval ESET, sa zameriava na špionáž, sledovanie a zjavne sa pripravuje na ďalšie kybernetické útoky.

“Počas posledných troch rokov sme zaregistrovali, že GreyEnergy bol súčasťou útokov na energetické spoločnosti a na ďalšie kľúčové podniky na Ukrajine a v Poľsku,“ hovorí Anton Cherepanov, výskumník spoločnosti ESET.

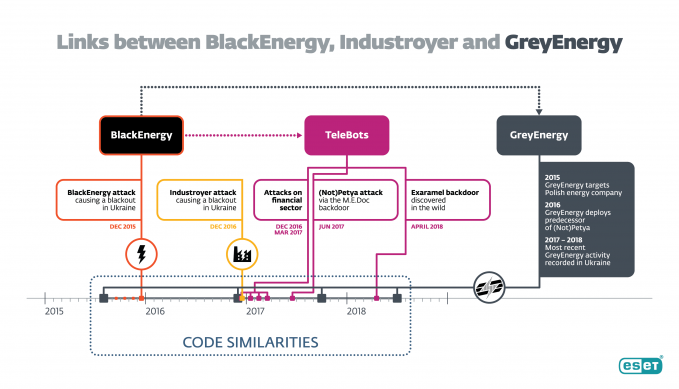

Skupina BlackEnergy terorizovala Ukrajinu už roky. Svoj význam zvýšila v decembri 2015, kedy spôsobila prvý výpadok elektrickej energie zapríčinený kybernetickým útokom a ktorý nechal 230-tisíc ľudí bez elektrickej energie. Po tomto útoku sa skupina BlackEnergy rozdelila do minimálne dvoch podskupín, ktoré ESET pomenoval ako TeleBots a GreyEnergy.

Útok na ukrajinskú energetickú infraštruktúru v roku 2015 bol zatiaľ poslednou známou operáciou, pri ktorej bol škodlivý kód BlackEnergy použitý. Následne zdokumentovali výskumníci ESETu novú podskupinu s názvom TeleBots.

Tá je známa pre globálny dopad škodlivého kódu NotPetya, ktorý v roku 2017 premazával obsah napadnutých zariadení, narušil chod globálnych firiem a spôsobil škody v hodnote miliárd dolárov. Ako nedávno potvrdil výskum ESETu, skupina TeleBots je prepojená aj na Industroyer, najsilnejší moderný škodlivý kód zameriavajúci sa na priemyselné kontrolné systémy, ktorý je za výpadkom elektrickej energie v roku 2016, tentoraz v hlavnom meste Ukrajiny, v Kyjeve.

“Skupina GreyEnergy sa objavila popri skupine TeleBots. Aktivity skupiny GreyEnergy sa však neobmedzujú len na Ukrajinu a zatiaľ nespôsobili škody. Je jasné, že chcú byť nenápadní,“ vysvetľuje Cherepanov.

Na infikovanie svojich obetí použila skupina GreyEnergy zväčša dva spôsoby. Išlo primárne o cielené phishingové e-mailové správy, ktorých súčasťou boli škodlivé prílohy. Ak mala dotknutá organizácia verejný webový server pripojený aj na internú sieť, útočníci naň mohli nahrať záložný škodlivý kód. Ten by využili, ak by obeť primárny škodlivý kód našla a odstránila.

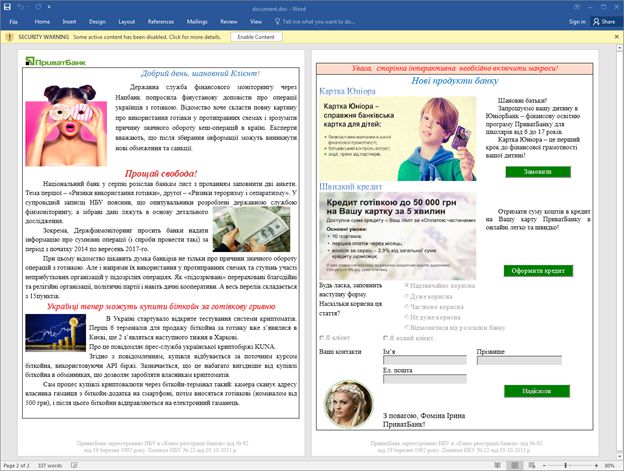

Príloha phishingových správ obsahovala škodlivé makro, ktoré sa pri zapnutí snaží zo vzdialeného servera stiahnuť kód. Obeť sa infikuje zatiaľ len škodlivým kódom GreyEnergy mini, ktorého úlohou je vykonať prvotné zhodnotenie infikovaného systému. Na základe týchto informácií sa útočníci môžu rozhodnúť, či systém infikujú plnou verziou GreyEnergy. Zaujímavosťou je, že podľa Microsoft Word dokumentu, ktorý ESET našiel v septembri 2017, vedeli útočníci o tom, koľko potenciálnych obetí si dokument len otvorilo a koľko si v ňom reálne zaplo makro a infikovalo tak dané zariadenie.

Podľa analýzy spoločnosti ESET je škodlivý kód GreyEnergy príbuzný ako so škodlivým kódom BlackEnergy tak aj so škodlivým kódom TeleBots. Je modulárny, takže jeho reálna funkcionalita sa odvíja od toho, akú kombináciu modulov sa útočník rozhodne nahrať do systémov infikovanej obete. Bezpečnostné riešenia spoločnosti ESET všetky škodlivé kódy deteguje a chráni pred nimi.

Moduly opísané v analýze boli použité na špionážne a sledovacie účely, medzi ich funkcie patrili napríklad: extrakcia súborov, vytváranie screenshotov, vytváranie zadných vrátok, zaznamenávanie stlačených kláves, kradnutie hesiel a prístupových údajov a ďalšie. V minimálne jednom prípade útočníci využili na narušenie procesov svojho cieľa a taktiež na zametenie vlastných stôp komponent určený na premazanie diskov.

„Nevideli sme žiadne moduly, ktoré by sa špeciálne zameriavali na softvér alebo zariadenia priemyselných kontrolných systémov. Zaznamenali sme však, že skupina GreyEnergy sa strategicky zamerala na kontrolné stanice bežiace na SCADA softvéri a serveroch,“ dodáva Cherepanov.

Zdroj: ESET